La historia del Caballo de Troya, una estratagema ingeniosa que permitió a los griegos conquistar la ciudad de Troya, ha cautivado la imaginación humana durante siglos. Más allá de ser un relato épico, el Caballo de Troya se ha convertido en un símbolo de la estrategia de engaño y la infiltración, una táctica que, sorprendentemente, ha encontrado eco en la realidad. A lo largo de la historia, se han dado casos donde la astucia y la manipulación han sido utilizadas para lograr objetivos, empleando métodos que recuerdan al famoso caballo de madera.

En este artículo, exploraremos casos reales donde se puede identificar el caballo de troya como una estrategia efectiva, analizando cómo se ha utilizado en diferentes contextos, desde guerras y conflictos hasta el ámbito empresarial y la tecnología. Desentrañaremos las características que hacen de esta estrategia una herramienta poderosa y descubriremos cómo se ha adaptado a las nuevas realidades del siglo XXI.

- El Caballo de Troya en la Historia: Más que una Leyenda

- El Caballo de Troya en la Era Digital: Nuevas Formas de Infiltración

- El Caballo de Troya en el Mundo Empresarial: Competencia Desleal

- Cómo Identificar el Caballo de Troya: Señales de Alerta

- Consultas Habituales sobre el Caballo de Troya

- La Estrategia del Caballo de Troya en el Siglo XXI

El Caballo de Troya en la Historia: Más que una Leyenda

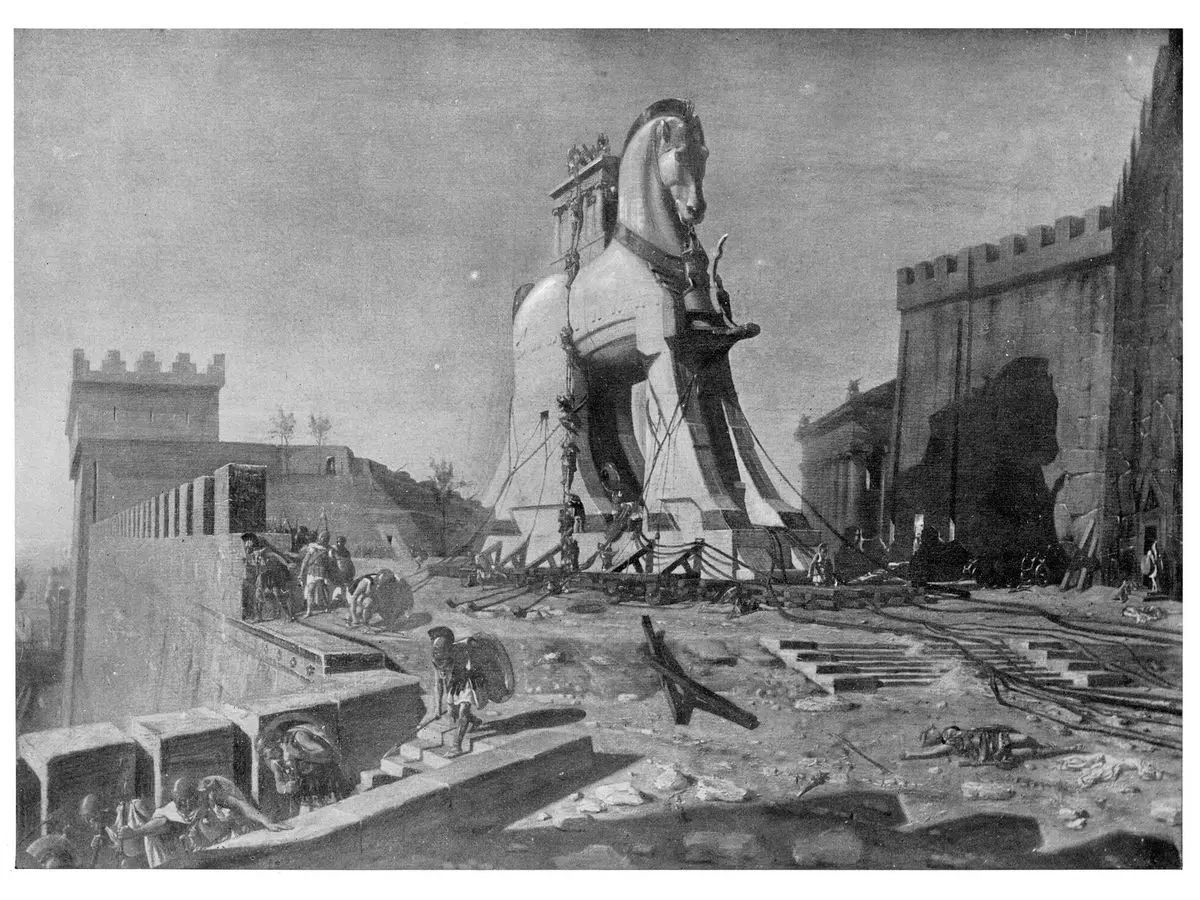

La historia del Caballo de Troya, narrada en la Ilíada de Homero, nos presenta un ejemplo clásico de cómo la estrategia de engaño puede ser utilizada para lograr la victoria. Los griegos, después de diez años de guerra infructuosa, idearon un plan audaz: construir un enorme caballo de madera y dejarlo como ofrenda a los dioses frente a las murallas de Troya. Los troyanos, creyendo que era un regalo de los dioses, lo introdujeron dentro de la ciudad sin sospechar que en su interior se escondían soldados griegos. Durante la noche, los soldados salieron de su escondite y abrieron las puertas de la ciudad, permitiendo la entrada del ejército griego que conquistó Troya.

Aunque la historia del Caballo de Troya es una leyenda, su simbolismo ha trascendido el tiempo. Se ha convertido en un arquetipo que representa la estrategia de infiltración, donde se utiliza la apariencia de un regalo o una ayuda para obtener acceso a un objetivo y, posteriormente, atacar desde adentro.

Ejemplos Históricos del Caballo de Troya:

- La Guerra Fría: Durante la Guerra Fría, la Unión Soviética y los Estados Unidos se enfrentaron en una guerra de espionaje y propaganda. Una de las tácticas utilizadas por los soviéticos fue la infiltración de agentes , utilizando personas que se hacían pasar por ciudadanos comunes para obtener información de gobiernos occidentales. Esta estrategia se asemeja al Caballo de Troya, donde la apariencia de inocencia ocultaba una amenaza real.

- La Guerra de Vietnam: La Guerra de Vietnam fue un conflicto complejo que involucró a diferentes actores. Los vietnamitas del norte, con el apoyo de la Unión Soviética y China, utilizaron una estrategia de guerra de guerrillas, infiltrándose en las líneas enemigas y atacando desde adentro. Esta táctica, similar al Caballo de Troya, permitió a los vietnamitas del norte lograr victorias importantes sobre las fuerzas estadounidenses.

- La Conquista de México: La conquista de México por parte de Hernán Cortés, aunque no se basó en un engaño directo como el Caballo de Troya, se caracterizó por la estrategia de alianzas y la manipulación. Cortés logró convencer a ciertos grupos indígenas de unirse a su causa, utilizando la religión como herramienta de persuasión y explotando las rivalidades existentes entre las distintas tribus. Esta estrategia, aunque no involucró un caballo de madera, se asemeja al concepto del Caballo de Troya al utilizar la apariencia de amistad y ayuda para lograr sus objetivos.

El Caballo de Troya en la Era Digital: Nuevas Formas de Infiltración

En la era digital, la estrategia del Caballo de Troya ha evolucionado y se ha adaptado a las nuevas realidades. El entorno online ofrece un escenario ideal para la infiltración y el engaño, donde las amenazas se esconden en las sombras de la red. Los ciberdelincuentes utilizan técnicas sofisticadas para infiltrarse en sistemas informáticos y robar información sensible, empleando métodos que recuerdan al famoso caballo de madera.

Ejemplos del Caballo de Troya en el Mundo Digital:

- Malware: Los programas maliciosos, conocidos como malware, se presentan como archivos o programas legítimos, pero en realidad contienen código dañino que puede robar información, controlar el dispositivo o causar daños en el sistema. Estos programas pueden propagarse a través de correos electrónicos, descargas de internet o sitios web infectados, utilizando la apariencia de un regalo para acceder al sistema y causar daño.

- Phishing: El phishing es una técnica de ingeniería social que busca engañar a los usuarios para que revelen información personal o financiera confidencial. Los ciberdelincuentes envían correos electrónicos o mensajes falsos que parecen provenir de fuentes legítimas, como bancos o instituciones gubernamentales, pidiendo que se haga clic en un enlace o se proporcione información personal. Al hacer clic en el enlace, el usuario puede ser redirigido a un sitio web falso que intenta robar sus datos.

- Ataques de Ingeniería Social: La ingeniería social es una técnica que busca manipular a las personas para que revelen información confidencial o realicen acciones que benefician a los atacantes. Los atacantes pueden hacerse pasar por personas de confianza, utilizar la presión social o apelar a la curiosidad para convencer a las víctimas de que revelen información sensible o que instalen software malicioso.

Estos ejemplos demuestran cómo la estrategia del Caballo de Troya se ha adaptado al entorno digital, utilizando la apariencia de inocencia y la confianza para infiltrarse en sistemas y robar información. La lucha contra estas amenazas requiere una constante vigilancia y la implementación de medidas de seguridad robustas.

El Caballo de Troya en el Mundo Empresarial: Competencia Desleal

La estrategia del Caballo de Troya también se puede encontrar en el entorno empresarial, donde la competencia por el mercado puede ser feroz. Las empresas pueden utilizar tácticas de engaño y manipulación para obtener una ventaja sobre sus rivales, utilizando métodos que se asemejan al Caballo de Troya.

Ejemplos del Caballo de Troya en el Mundo Empresarial:

- Espionaje Industrial: Las empresas pueden utilizar tácticas de espionaje industrial para obtener información confidencial sobre sus competidores, como enigmas comerciales, estrategias de marketing o planes de desarrollo de productos. Estas tácticas pueden incluir la contratación de ex empleados de la competencia, el hackeo de sistemas informáticos o la compra de información a través de fuentes ilegales. Esta estrategia se asemeja al Caballo de Troya en el sentido de que se utiliza la apariencia de legalidad o la confianza para obtener acceso a información sensible.

- Competencia Desleal: La competencia desleal es una práctica que busca obtener una ventaja injusta sobre los competidores. Esta práctica puede incluir la imitación de productos o marcas, la realización de campañas de difamación o la creación de sitios web falsos que engañan a los clientes. Estas tácticas, al igual que el Caballo de Troya, utilizan el engaño para obtener una ventaja en el mercado.

- Mercados Grises: Los mercados grises son aquellos que operan fuera de los canales de distribución autorizados por los fabricantes. Estas empresas pueden ofrecer productos a precios más bajos, pero no siempre garantizan la calidad o la seguridad de los productos. La estrategia del Caballo de Troya se puede identificar en este tipo de mercados, donde la apariencia de precios bajos y disponibilidad puede ocultar la falta de seguridad o la calidad del producto.

Estos ejemplos demuestran cómo la estrategia del Caballo de Troya se utiliza en el entorno empresarial para obtener una ventaja sobre la competencia. La lucha contra estas prácticas requiere la implementación de medidas de seguridad y la protección de la propiedad intelectual.

Cómo Identificar el Caballo de Troya: Señales de Alerta

Identificar el Caballo de Troya en la vida real puede ser difícil, ya que las tácticas de engaño pueden ser muy sofisticadas. Sin embargo, existen algunas señales de alerta que pueden indicar la presencia de una estrategia de infiltración:

Señales de Alerta:

- Ofertas demasiado buenas para ser ciertas: Si una oferta parece demasiado buena para ser cierta, es probable que haya un truco detrás. Desconfíe de las ofertas que prometen ganancias extraordinarias o beneficios sin esfuerzo.

- Presión para tomar una decisión rápida: Si se le presiona para tomar una decisión rápida sin tiempo para evaluar la situación, es posible que se esté intentando aprovechar su falta de tiempo. Tómese su tiempo para analizar la situación y evaluar los riesgos.

- Falta de transparencia: Si la información sobre una oferta o una propuesta no es clara o transparente, es probable que haya algo que se esté ocultando. Solicite información adicional y asegúrese de comprender todos los detalles antes de tomar una decisión.

- Cambios repentinos de comportamiento: Si una persona o una empresa que normalmente es confiable comienza a actuar de manera sospechosa o a ofrecer información inusual, es posible que esté involucrada en una estrategia de infiltración. Preste atención a estos cambios de comportamiento y evalúe la situación con cautela.

- Falta de referencias o información de contacto: Si una persona o una empresa no proporciona referencias o información de contacto, es posible que esté intentando ocultar su identidad o sus intenciones. Desconfíe de las personas o empresas que no están dispuestas a proporcionar información adicional.

Estas señales de alerta pueden ayudar a identificar la presencia de una estrategia de infiltración, pero es importante recordar que no todas las personas o empresas que presentan estas señales son necesariamente engañosas. La mejor manera de protegerse es ser precavido y hacer su propia investigación antes de tomar una decisión.

Consultas Habituales sobre el Caballo de Troya

¿Cómo puedo protegerme de los ataques de malware?

Para protegerse de los ataques de malware, es importante mantener su sistema operativo y sus programas actualizados con las últimas actualizaciones de seguridad. Evite descargar archivos de fuentes no confiables y tenga cuidado al abrir correos electrónicos de remitentes desconocidos. Instale un software antivirus confiable y actualice las bases de datos regularmente.

¿Qué debo hacer si creo que he sido víctima de phishing?

Si cree que ha sido víctima de phishing, no haga clic en ningún enlace ni proporcione información personal. Cambie sus contraseñas y contacte a su banco o institución financiera para reportar el incidente. Si ha proporcionado información financiera, contacte a las autoridades correspondientes para reportar el fraude.

¿Cómo puedo proteger mi información personal en línea?

Para proteger su información personal en línea, utilice contraseñas fuertes y únicas para cada cuenta. Evite usar la misma contraseña para múltiples sitios web. Active la autenticación de dos factores para sus cuentas importantes y tenga cuidado con la información que comparte en las redes sociales. No haga clic en enlaces sospechosos y sea consciente de los sitios web que visita.

¿Cómo puedo identificar una estrategia de competencia desleal?

Identificar una estrategia de competencia desleal puede ser difícil, pero algunas señales de alerta incluyen la imitación de productos o marcas, la realización de campañas de difamación o la creación de sitios web falsos. Si sospecha que su empresa está siendo víctima de competencia desleal, consulte con un abogado especializado en propiedad intelectual.

La Estrategia del Caballo de Troya en el Siglo XXI

El Caballo de Troya, aunque una leyenda, ha trascendido el tiempo y se ha convertido en un símbolo de la estrategia de engaño y la infiltración. A lo largo de la historia, se han dado casos donde la astucia y la manipulación han sido utilizadas para lograr objetivos, empleando métodos que recuerdan al famoso caballo de madera. En la era digital, la estrategia del Caballo de Troya ha evolucionado y se ha adaptado a las nuevas realidades, utilizando la apariencia de inocencia y la confianza para infiltrarse en sistemas y robar información. La lucha contra estas amenazas requiere una constante vigilancia y la implementación de medidas de seguridad robustas.

En el ámbito empresarial, la estrategia del Caballo de Troya también se utiliza para obtener una ventaja sobre la competencia, empleando tácticas de engaño y manipulación para obtener información confidencial o para dañar la reputación de los competidores. La lucha contra estas prácticas requiere la implementación de medidas de seguridad y la protección de la propiedad intelectual.

El Caballo de Troya, como un recordatorio de la astucia humana y la capacidad de engaño, nos recuerda la importancia de la precaución y la vigilancia. En un entorno donde la información es poder y las amenazas se esconden en las sombras, es fundamental estar alerta y protegerse de las estrategias de infiltración que buscan aprovecharse de nuestra confianza.

Si quieres conocer otros artículos parecidos a El caballo de troya: estrategia de engaño en la historia y hoy puedes visitar la categoría Historia real.